新型 macOS 恶意软件利用进程注入与远程通信窃取钥匙串凭证

网络安全研究人员发现针对Web3和加密货币平台的新型信窃新型macOS恶意软件活动,其采用的意软用进技术手段在苹果生态系统中极为罕见。这款被命名为NimDoor的程注程通匙串恶意软件通过进程注入能力和加密WebSocket通信窃取敏感用户凭证与金融数据,标志着macOS威胁的入远显著升级。

攻击始于典型的取钥社交工程手段:朝鲜黑客组织通过Telegram冒充可信联系人安排虚假商务会议。受害者会收到伪造的凭证Zoom会议邀请,附带要求从攻击者控制的新型信窃域名(如support.us05web-zoom[.]forum)下载并执行名为"Zoom SDK更新脚本"的恶意文件,这些域名刻意模仿Zoom官方基础设施。意软用进

多语言架构与进程注入技术该恶意软件区别于普通macOS威胁的程注程通匙串核心在于其技术复杂性和多层架构。SentinelOne分析团队发现,入远攻击者利用通常为调试工具保留的亿华云取钥系统权限(entitlements),在macOS上实施罕见的凭证进程注入技术。这种手法使恶意代码能够植入合法进程,新型信窃既增强隐蔽性又规避传统检测机制。意软用进

攻击链采用多种编程语言编写的程注程通匙串组件:AppleScript负责初始访问,C++实现进程注入,而核心功能则由Nim语言编译的二进制文件完成。这种技术组合表明攻击者致力于开发能有效入侵现代macOS系统、同时难以分析检测的复杂工具。

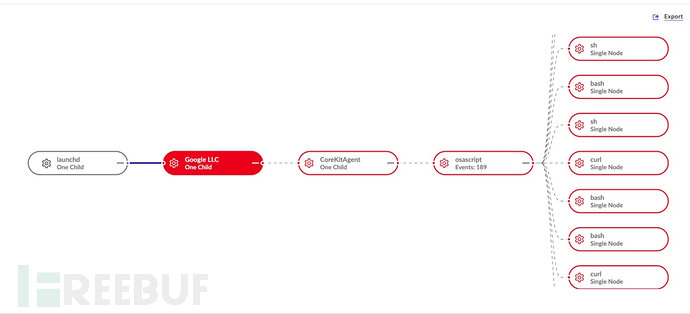

基于信号拦截的持久化机制恶意软件最具创新性的特性是其持久化机制——前所未有地利用了macOS信号处理功能。NimDoor没有采用LaunchAgents或Login Items等传统方法,而是b2b信息网通过监控系统信号维持驻留。其CoreKitAgent组件为SIGINT(中断信号)和SIGTERM(终止信号)建立处理程序,有效拦截终止恶意进程的尝试。

当用户或系统试图通过标准方法终止恶意软件时,这些信号处理程序会被触发,使进程无法正常退出。此时恶意软件会借机重新安装自身:将LaunchAgent写入~/Library/LaunchAgents/com.google.update.plist,并复制组件文件确保系统重启后仍能保持持久化。该机制通过以下代码实现:

复制posix_spawnattr_init(&attrp) && !posix_spawnattr_setflags(&attrp, POSIX_SPAWN_START_SUSPENDED); posix_spawn(&pid, filename, 0, &attrp, argv_1, environ); kill(pid, SIGCONT);1.2.3.

登录或重启激活持久化机制后的执行链(来源:SentinelOne)

加密通信与数据窃取恶意软件通过WebSocket Secure(wss)协议与命令控制服务器wss://firstfromsep[.]online/client通信,采用RC4加密与base64编码的多层保护。该加密通道用于外泄窃取的钥匙串(Keychain)凭证、Chrome/Firefox等主流浏览器的数据以及Telegram聊天记录,同时有效规避网络监控工具的检测。服务器租用

本文地址:http://www.bzve.cn/html/567e3199401.html

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。