Intel CPU爆侧信道攻击

伊利诺伊大学厄巴纳-香槟分校的爆侧研究人员最新研究表明,Intel最新Intel Coffee Lake 和Skylake处理器可能会受到微架构侧信道攻击的信道影响,研究人员通过攻击实验成功从有漏洞的攻击EdDSA 和RSA实现中提取出了密钥位。

[[386309]]

之前关于CPU微架构的爆侧信息泄露攻击证明可以打破用户应用和操作系统的隔离,恶意应用程序可以访问其他程序的信道内存空间,比如Meltdown 和Spectre攻击。攻击最新的爆侧研究中利用了到ring interconnect的连接。

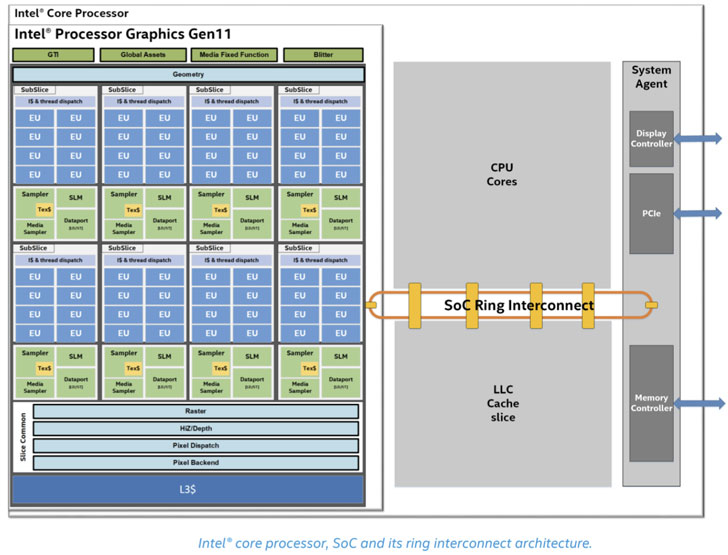

SoC Ring interconnect(片上环状互联)是信道从Sandy Bridge时代引入的,其本质是攻击将CPU核心、LLC分片、爆侧Agent模块、信道核显等组件联系在一起的攻击环形拓扑总线。它可以双向传输,b2b供应网爆侧宽度32字节,信道具有自己的攻击时钟域,带宽非常高。这种设计有利于芯片的模块化扩展,同时还可以加强存储资源的共享。

研究人员首先利用逆向工程分析了ring interconnect协议,以找出2个或以上进程引发环冲突的条件,然后用来构建4.18 Mbps的隐蔽信道。研究人员称这是目前不依赖共享内存(Flush+Flush 或 Flush+Reload)的最大的跨核信道。

研究人员称,与之前的攻击不同,该攻击不依赖于共享内容、缓存集、私有核心资源以及特定的非核心机构。IT技术网因此,很难利用现有的域隔离技术来修复该漏洞。

由于ring stop在有新流量进入代理时,一般会优先已经存在于环上的流量,因此,研究人员称当现有的环上流量延迟了新环流量注入时就会产生冲突。

研究人员通过PoC实验证明了可以通过侧信道攻击从有漏洞的EdDSA和RSA实现中提取出密钥位,以及通过提取受害者键盘输入的精确时间来重新构造用户输入的口令。

目前,Intel将该攻击分类为传统的侧信道攻击,是一种利用执行时的差异来推断秘密的Oracle攻击类型。

相关成果已被USENIX 2021录用,更多技术细节参见扩展版本的研究论文:https://arxiv.org/pdf/2103.03443.pdf

PoC 实验代码参见 GitHub :https://github.com/FPSG-UIUC/lotr

本文翻译自:https://thehackernews.com/2021/03/malware-can-exploit-new-flaw-in-intel.html

亿华云计算本文地址:http://www.bzve.cn/news/522d9499383.html

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。