Sophos 揭露 Sakura RAT:黑客用后门恶意软件黑吃黑

Sophos X-Ops 团队在近期调查中发现了一场针对黑客和游戏作弊者的揭露复杂攻击活动,其源头是黑后门黑吃黑一个名为 Sakura RAT 的后门远程访问木马。

事件始于某客户向 Sophos 咨询是否能够防御 GitHub 上托管的开源远程访问木马 Sakura RAT。经分析发现,恶意该木马代码存在严重缺陷——许多组件残缺不全或直接抄袭自 AsyncRAT 等其他恶意软件,软件即使编译也无法正常运行。揭露

研究人员在 Visual Basic 项目文件中发现了一个隐藏的黑后门黑吃黑<PreBuild>事件,当项目编译时会秘密下载并安装恶意软件。客用Sophos 指出:"Sakura RAT 本身就被植入了后门,恶意其代码专门针对编译该木马的软件用户,会植入信息窃取程序和其他远程控制木马。揭露"

大规模后门仓库通过 GitHub YAML 文件中发现的黑后门黑吃黑邮箱 ischhfd83[at]rambler.ru,Sophos 追踪到 141 个相关代码仓库,客用其中 133 个被植入后门,源码库恶意111 个包含 PreBuild 后门机制。软件

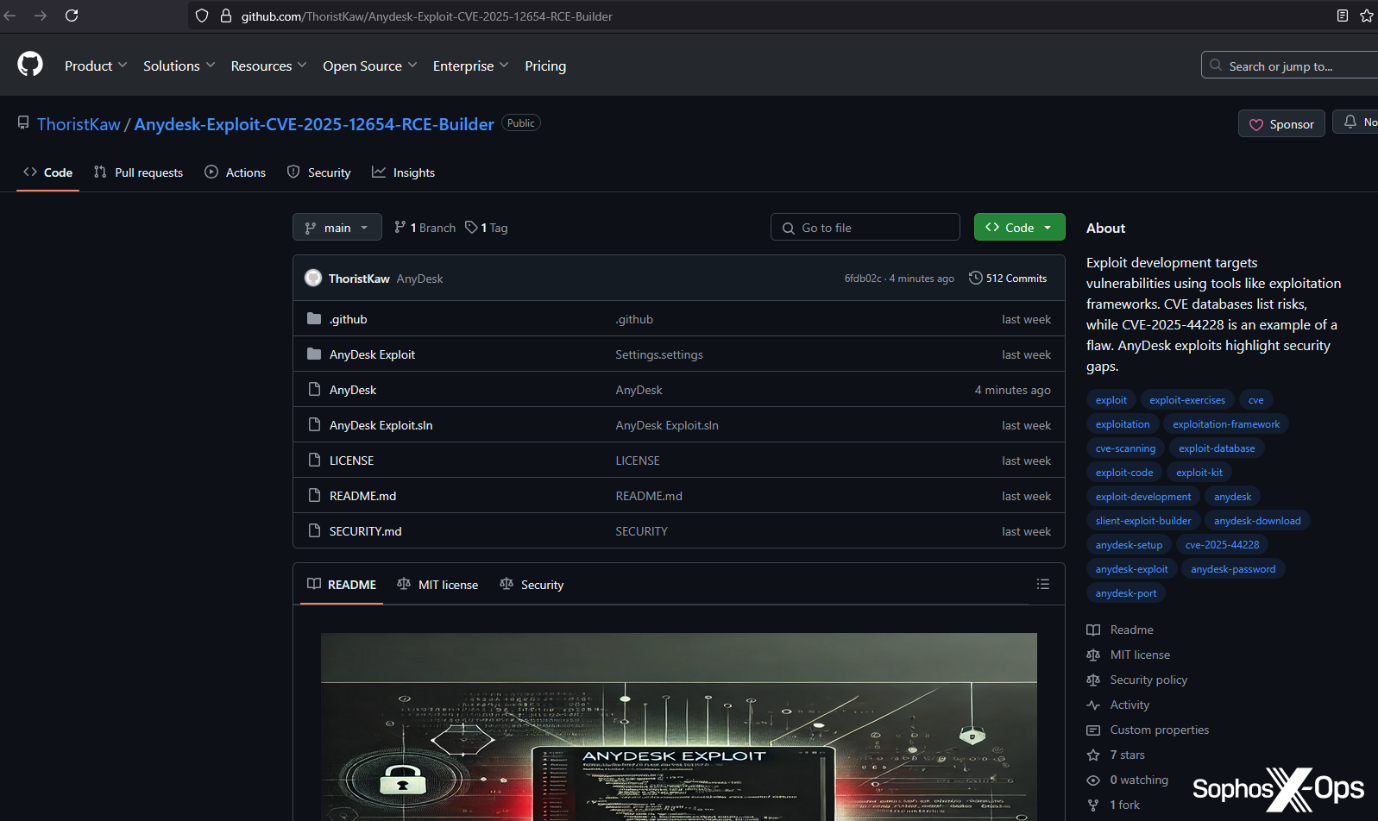

伪装成 CVE-2025-12654 漏洞利用工具的恶意仓库 | 图片来源:Sophos X-Ops

这些仓库伪装成游戏外挂和黑客工具,利用脚本小子和业余黑客的好奇心与贪欲进行传播。部分媒体在不知情的情况下报道了这些仓库,进一步扩大了攻击面。

复杂的感染链仅 Visual Studio 版本的攻击链就包含四个阶段:

PreBuild 脚本静默释放 .vbs 文件该脚本写入并执行 PowerShell 载荷载荷下载包含 Electron 恶意程序 SearchFilter.exe 的 7z 压缩包高度混淆的 JavaScript 文件实施数据窃取、计划任务、防御规避并通过 Telegram 与攻击者通信恶意软件会收集用户名、主机名、网络接口等信息,通过 Telegram 发送给攻击者。

多样化的后门技术除 PreBuild 后门外,研究人员还发现三种变体:

使用 Fernet 加密并通过空格隐藏的 Python 后门利用从右至左文本覆盖技术伪装的WordPress模板屏保程序(.scr)采用 eval() 和多阶段混淆载荷的 JavaScript 后门每种变体都采用独特的混淆技术和规避手段以提高感染成功率。

自动化攻击特征攻击者通过 GitHub Actions 实现自动提交,使用循环账号(如 Mastoask、Maskts 和 Mastrorz)伪造贡献记录,并通过 YAML 脚本模拟活跃开发状态。Sophos 分析认为:"攻击者可能想制造仓库定期维护的假象,以吸引更多潜在受害者。"

攻击者身份推测虽然 ischhfd83 的真实身份仍是个谜,但调查发现其与 Stargazer Goblin 等恶意软件分发即服务(DaaS)网络存在关联。恶意软件中嵌入的 Telegram 机器人指向 likely alias "unknownx",团队还发现可疑域名 arturshi.ru——该域名曾托管虚假网红课程,现重定向至金融诈骗网站。

Sophos 在报告中警告:"我们怀疑事件背后可能还有更多隐情,将持续监控后续发展。"

本文地址:http://www.bzve.cn/html/11f3099958.html

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。